Sumber

Ettercap adalah sebuah alat yang dibuat oleh Alberto Ornaghi (AloR) dan Marco Valleri (NaGa) dan pada dasarnya adalah sebuah perlengkapan untuk penyerangan “penengah” pada sebuah LAN. Untuk mereka yang tidak menyukai perintah berbaris (CLI), alat bentu ini disediakan dengan antar muka grafis yang mudah.

Ettercap memungkinkan membentuk serangan melawan protokol ARP dengan memposisikan diri sebagai “penengah, orang yang ditengah” dan, jika sudah berada pada posisi tersebut, maka akan memungkinkan untuk :

- menginfeksi, mengganti, menghapus data dalam sebuah koneksi

- melihat password pada protokol-protokol seperti FTP, HTTP, POP, SSH1, dan lain-lain.

- menyediakan SSL sertifikasi palsu dalam bagian HTTPS pada korban.

- dan lain-lain.

Plugin-plugin yang ada juga bisa untuk penyerangan seperti DNS Spoofing

Apakah itu penyerangan “man in the middle” ? Ini adalah serangan dimana seorang pembajak menempatkan mesinnya dalam arah logika antara dua mesin yang saling berkomunikasi sebagaiman dalam gambar berikut.

Sekali berada dalam posisi ini, pembajak bisa menjalankan banyak serangan-serangan berbahaya yang berbeda karena dia berada diantara dua mesin secara normal.

Ada beberapa cara serangan untuk menjadi “penengah”, kita akan melihatnya dalam penuntun ini yang berdasarkan pada Protokol ARP.

Protokol ARP adalah protokol 3 lapis yang digunakan untuk menterjemahkan alamat IP (contoh: 192.168.1.1) ke alamat kartu jaringan fisik atau alamat MAC (contoh : 0fe1.2ab6.2398).

Jika peralatan mencoba mengakses sebuah sumber daya jaringan, pertama-tama akan mengirim permintaan ke peralatan lain menanyakan alamat MAC yang berasosiasi dengan IP yang ingin dicapai. Pemanggil akan menjaga IP – MAC yang berasosiasi dalam cachenya, cache ARP, untuk mempercepat koneksi baru ke alamat IP yang sama.

Serangan datang jika sebuah mesin menanyakan ke yang lainnya untuk mencari alamat MAC yang telah berasosiasi dengan sebuah alamat IP. Pembajak akan menjawab dengan paket-paket palsu bahwa alamat Ipnya telah berasosiasi ke alamat MAC miliknya dan dengan cara ini, akan “memotong” IP – MAC asli yang datang dari host yang lain. Serangan ini diarahkan sebagai ARP poisoning atau ARP spoofing dan hanya memungkinkan jika pembajak dan korban berada dalam domain dengan broadcast yang sama yang didefinisikan pada host dengan alamat IP dan Subnet mask. Contoh : 192.168.1.1 255.255.255.0.

Dalam penuntun ini, kami akan menggunakan studi kasus berikut dimana sebuah mesin dengan alamat IP 192.168.1.2 memperoleh sumber daya internet dari jaringan lokal. Setelah serangan ARP poisoning, mesin Ettercap dengan IP 192.168.1.100 diatur sebagai “penengah”.

|

|

Silahkan catat beberapa hal di bawah ini tentang sifat mesin Ettercap:

| - - - | Setiap kali Ettercap dijalankan, akan menghilangkan IP forwarding pada kernel dan mulai meneruskan paket-paketnya sendiri. Ini bisa menurunkan kinerja jaringan antara dua host karena paket-paket mesin memproses waktu. Ettercap membutuhkan tingkatan root untuk membuka soket lapisan Link. Setelah fase inisialisasi tingkatan root sudah tidak dibutuhkan lagi, cari Ettercap akan membuangnya pada UID = 65535 (nobody). Ettercap membuat dan menulis berkas-berkas log, log-log itu harus dijalankan dalam direktori dengan hak akses yang benar. |

Dalam penuntun pertama ini, kami akan menempatkan mesin Ettercap sebagai “penengah” setelah serangan ARP Poisoning.

Diagram skenario jaringan tersedia pada halaman perkenalan Ettercap.

Hal pertama yang dilakukan adalah mengatur alamat IP dalam mesin Ettercap dengan IP Subnet yang sama dengan mesin yang ingin diracuni. Dalam penuntun ini IP yang digunakan adalah 192.168.1.100.

Lihat penuntun jaringan untuk penjelasan lengkap tentang bagaimana mengatur alamat IP pada mesin Linux anda.

Sebagai pengingat, Ettercap akan membutuhkan akses root untuk dijalankan kemudian akan dilanjutkan dengan pengguna 'nobody'.

| 1. ARP SPOOFING | 2. ARP TRAFFIC | 3. ARP TABLES | 4. STOPPING THE ARP SPOOFING |

| #ettercap -G |

|

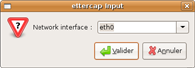

Pilih menu Sniff

Pilih menu Sniff| Sniff -> Unified sniffing |

|   |

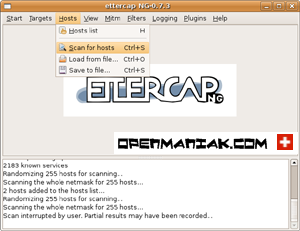

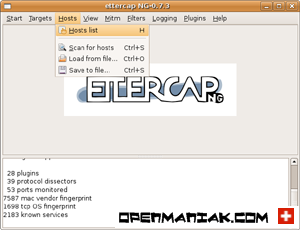

Pindai host yang ada dalam subnet anda

Pindai host yang ada dalam subnet anda | Hosts -> Scan for hosts |

|   |

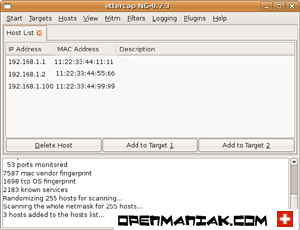

Lihat alamat MAC dan IP di dalam subnet anda.

Lihat alamat MAC dan IP di dalam subnet anda.  |

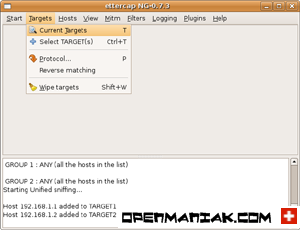

Pilih mesin untuk diracuni

Pilih mesin untuk diracuniKami memilih untuk meracuni hanya mesin windows 192.168.1.2 dan router 192.168.1.1.

Tandai baris yang berisi 192.168.1.1 dan klik pada tombol “target 1”.

Tandai baris yang berisi 192.168.1.2 dan klik pada tombol “target 2”.

Jika anda tidak memilih mesin sebagai target, maka semua mesin dalam subnet akan teracuni ARP.

|

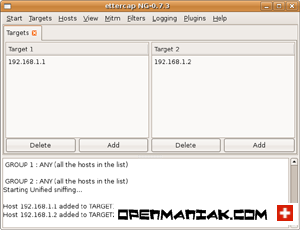

Periksa target anda

Periksa target anda  |

|

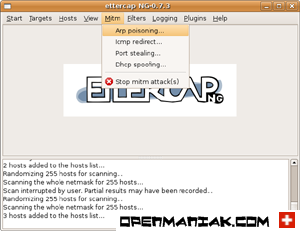

Mulai ARP Poisoning

Mulai ARP Poisoning| Mitm -> Arp poisoning |

|   |

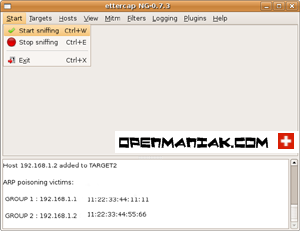

Mulai Sniffer

Mulai SnifferAkhirnya, mulai sniffer untuk mengumpulkan statistik.

| Start -> Start sniffing |

|

Ke halaman paling atas

Ke halaman paling atas ARP TRAFFIC:

ARP TRAFFIC:Pada mesin windows, dengan bantuan Wireshark, kita dapat membandingkan trafik ARP sebelum dan setelah poisoning.

Sebagai peringatan. (Lihat diagram jaringan)

| 192.168.1.1 192.168.1.2 192.168.1.100 | (Router) (Windows) (Pirate) | 11:22:33:44:11:11 11:22:33:44:55:66 11:22:33:44:99:99 |

Sebelum diracun

Sebelum diracunSebelum bisa berkomunikasi satu sama lain, mesin Windows dan router mengirim broadcast ARP untuk menemukan alamat MAC yang lain.

| No 1 2 3 4 | Source 11:22:33:44:55:66 11:22:33:44:11:11 11:22:33:44:11:11 11:22:33:44:55:66 | Destination 11:22:33:44:11:11 11:22:33:44:55:66 11:22:33:44:55:66 11:22:33:44:11:11 | Prot ARP ARP ARP ARP | Info who has 192.168.1.1? Tell 192.168.1.2 192.168.1.1 is at 11:22:33:44:11:11 who has 192.168.1.2? Tell 192.168.1.1 192.168.1.2 is at 11:22:33:44:55:66 |

Setelah diracun

Setelah diracunPermintaan Broadcast dari ARP router dijawab oleh mesin windows seperti pada tampilan sebelumnya.

Perbedaan antara dua langkah tersebut datang dari kenyataan bahwa tidak ada permintaan yang datang dari Windows (192.168.1.2) untuk menemukan alamat MAC yang diasosiasikan ke router (192.168.1.1) karena yang meracuni secara terus-menerus mengirimkan paket-paket ARP yang mengatakan bahwa mesin Window yang diasosiasikan dengan 192.168.1.1 adalah ke alamat MAC nya penyerang (11:22:33:44:99:99) sebagai ganti dari alamat MAC router (11:22:33:44:11:11).

| No 1 2 3 4 | Source 11:22:33:44:11:11 11:22:33:44:55:66 11:22:33:44:99:99 11:22:33:44:99:99 | Destination 11:22:33:44:55:66 11:22:33:44:11:11 11:22:33:44:55:66 11:22:33:44:55:66 | Prot ARP ARP ARP ARP | Info who has 192.168.1.2? Tell 192.168.1.1 192.168.1.2 is at 11:22:33:44:55:66 192.168.1.1 is at 11:22:33:44:99:99 192.168.1.1 is at 11:22:33:44:99:99 |

Kebagian atas halaman

Kebagian atas halaman ARP TABLES:

ARP TABLES:Jika kita melihat tabel ARP pada mesin router dan Windows, terlihat bahwa Ettercap mesin Linux telah meracuni tabel ARP dan mengganti alamat MAC router atau Windows dengan alamat MACnya.

Ini berarti paket-paket antara mesin Windows dan router akan singgah melalui mesin Ettercap.

Mari kita lihat apabila kita berhasil meracuni tabel ARP mesin router dan Windows :

| -------------------- |  | Windows machine 192.168.1.2 | -------------------- |

Start -> Run -> cmd

| C:\Documents and Settings\administrator>arp -a |

| Internet Address 192.168.1.1 192.168.1.100 | Physical Address 11-22-33-44-11-11 11-22-33-44-99-99 | Type dynamic dynamic |

Interface : 192.168.1.2 --- 0x2

| Internet Address 192.168.1.1 192.168.1.100 | Physical Address 11-22-33-44-99-99 11-22-33-44-99-99 | Type dynamic dynamic |

| -------------------- |  | Linux machine 192.168.1.100 | -------------------- |

| #arp -a |

| ? ? | (192.168.1.1) (192.168.1.2) | at at | 11:22:33:44:11:11 11:22:33:44:55:66 | [ether] [ether] | on on | eth0 eth0 |

| -------------------- |  | Router 192.168.1.1 | -------------------- |

| >show arp |

| Protocol Internet Internet | Address 192.168.1.2 192.168.1.100 | Age (min) 194 128 | Hardware Addr 1122.3344.5566 1122.3344.9999 | Type ARPA ARPA | interface FastEthernet0/0 FastEthernet0/0 |

| Protocol Internet Internet | Address 192.168.1.2 192.168.1.100 | Age (min) 194 128 | Hardware Addr 1122.3344.9999 1122.3344.9999 | Type ARPA ARPA | interface FastEthernet0/0 FastEthernet0/0 |

| >get arp |

| >show arp |

Kembali ke bagian atas

Kembali ke bagian atas  |

Ettercap sangat efektif. Setelah penyerangan, akan menghilangkan pengaruh ARP pada korban. Dengan kata lain cache ARP korban kemudian akan kembali seperti semula.

Jika cache tetap berisi alamat IP-MAC yang teracuni yang telah tertukar, anda tunggu beberapa saat, dimana waktu ini dipakai oleh cache ARP untuk merefresh diri sendiri, atau lebih baik bersihkan cache ARP.

Pada mesin Microsoft:

| C:\Documents and Settings\admin>arp -d * |

| #arp -d ip_address |

| #clear arp-cache |

KESIMPULAN

KESIMPULANSetelah penuntun ini, tabel ARP dari mesin router dan Windows yang teracuni: mesin Linux sekarang “penengah”.

1 komentar:

thanks gan sudah share

Obeng 5in1

Posting Komentar